Новые периферийные (edge) технологии обеспечивают диагностику, устранение последствий и искусственный интеллект, что может облегчить нагрузку на ИТ-службу, пишет на портале InformationWeek Мэри Шеклет, президент консалтинговой компании Transworld Data.

Компании сохраняют свои центральные ЦОДы, но при этом переносят все больше ИТ на периферию предприятия. В результате переосмысляется понятие «центр обработки данных», которое включает в себя собственно дата-центр, а также облачные и другие периферийные вычислительные операции.

В этой расширенной модели дата-центра роль ИТ-отдела принципиально не меняется. Он по-прежнему должен внедрять, контролировать и поддерживать операции дата-центра там, где они происходят.

Но поскольку ИТ-персонал не может находиться во всех удаленных точках одновременно, программные и аппаратные технологии призваны облегчить сквозное управление дата-центром, независимо от того, где это управление осуществляется.

Технологии, облегчающие удаленное управление дата-центром

Чтобы помочь ИТ-специалистам в управлении расширенным дата-центром, инструменты и технологические решения должны выполнять две ключевые задачи: контролировать и управлять ИТ-операциями, функциями и событиями, а также автоматизировать ИТ-операции.

Вот пять технологий, которые помогут вам в этом:

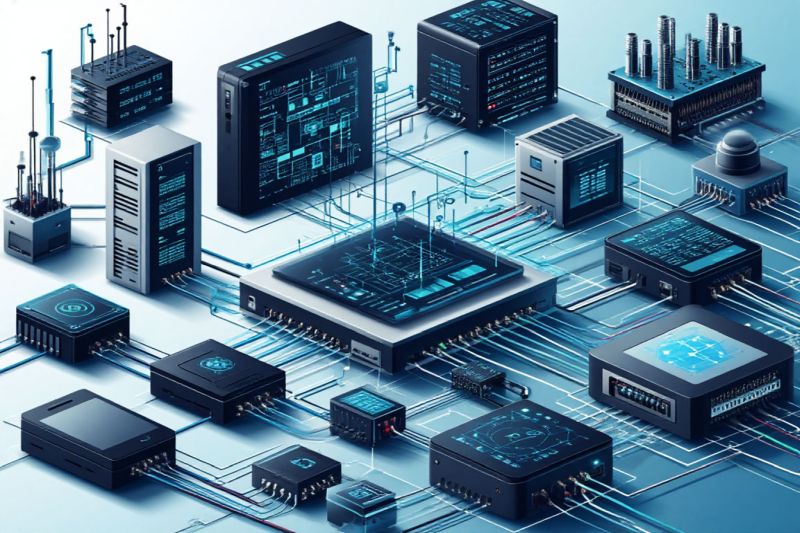

Системы на кристалле (SoC). Впервые созданные в

Первоначальным преимуществом SoC была их способность разгружать центральный ЦОД и снижать задержки при локальной обработке. Теперь эти маршрутизаторы, устройства и точки доступа, оснащенные SoC, поставляются со встроенными средствами безопасности, совместимыми с WPA2/3, которые могут шифровать данные и блокировать DNS-атаки или подозрительные веб-сайты. Эта система безопасности дополняется ИИ, который помогает обнаруживать угрозы, а в некоторых случаях и устранять их, например, автоматически отключать и изолировать обнаруженную угрозу.

Чтобы использовать SoC для обнаружения и устранения угроз на периферии, ИТ-службы должны:

- убедиться, что набор правил безопасности на периферийных устройствах соответствует общекорпоративным политикам безопасности дата-центров;

- и использовать комплексное решение для мониторинга сети, которое может интегрировать систему безопасности на базе SоC с системой безопасности и мониторинга центрального ЦОДа, чтобы каждое событие безопасности можно было наблюдать, анализировать и устранять последствия с единой панели в центральном ЦОДе.

Сети с нулевым уровнем доверия. В сетях zero-trust никому не доверяют неограниченный доступ ко всем сегментам сети, системам и приложениям. В схеме нулевого доверия сотрудники получают доступ только к тем ИТ-ресурсам, на которые они авторизованы.

Управление пользователями, приложениями, устройствами, конечными точками и самой сетью осуществляется из центральной точки. Внутренние границы сети могут быть установлены таким образом, чтобы разрешить доступ только определенным группам пользователей. В качестве примера можно привести центральный ЦОД и удаленный производственный завод. Для завода может быть определена «микросеть», которой могут пользоваться только тамошние сотрудники. При этом центральный ИТ-отдел имеет возможность полностью управлять сетью, осуществлять мониторинг и техническое обслуживание, не покидая центральный ЦОД.

Автоматизированные операции. Резервное копирование данных и систем может быть автоматизировано для серверов, расположенных в удаленных точках, независимо от того, куда эти резервные копии в конечном итоге направляются — в центральный ЦОД или в облачную службу. Другие ИТ-функции, которые можно автоматизировать с помощью набора ИТ-правил, включают предоставление и удаление ИТ-ресурсов, оптимизацию ресурсов и обновления безопасности, которые автоматически рассылаются на различные устройства.

Также можно использовать ПО для удаленного доступа, которое позволяет ИТ-службе получить контроль над удаленной рабочей станцией пользователя для устранения проблем с ПО.

Периферийные дата-центры. Можно добиться экономии на связи и реализовать транзакции с низкой задержкой, если мини-ЦОДы, содержащие серверы, системы хранения данных и другое периферийное оборудование, будут располагаться в непосредственной близости от мест работы пользователей. Ярким примером является промышленное производство. В этом случае один сервер может управлять целыми сборочными линиями и робототехникой без необходимости подключаться к центральному ЦОДу. Данные, имеющие отношение к этому дата-центру, могут быть отправлены в него позже в виде пакетной транзакции в конце смены.

Организации также предпочитают размещать ИТ в облаке. Это позволяет сократить расходы на оборудование и ПО на местах, но при этом увеличивает стоимость обработки транзакций и может вносить некоторую задержку в обрабатываемые транзакции.

В обоих случаях существуют общие инструменты управления сетью, которые позволяют ИТ-службе видеть, контролировать и обслуживать сетевые активы, данные и приложения независимо от их местонахождения. Проблема в том, что многие организации все еще управляют своими ИТ с помощью различных типов ПО для менеджмента.

Единая панель. В какой-то момент ИТ-отделам, имеющим несколько программных пакетов для мониторинга сети, придется инвестировать в единую систему сквозного управления ИТ. Это будет необходимо, потому что расширенный дата-центр будет включать не только центральный ЦОД, но и дата-центры в разных локациях.

Конечной целью ИТ-службы должно стать создание единой сетевой архитектуры, позволяющей наблюдать за всем из центрального пункта, автоматизировать работу объектов и использовать стандартный набор инструментов, который освоят все.

Как далеко мы от цели?

Большинство ИТ-отделов еще не достигли того уровня, когда все ИТ подчинены центральной системе управления с возможностью видеть, настраивать, контролировать и/или смягчать последствия любого события или действия в любом месте. Однако большинство CIO признают необходимость финансирования и создания дорожной карты для реализации этой концепции сети с «управлением по типу Uber».

«Рост числа удаленных сотрудников и проблемы управления географически распределенными сетями обусловили спрос на решения для систем управления сетями (NMS) с надежными возможностями удаленного управления», — сообщает Global Market Insights, добавляя, что поскольку предприятия все чаще обращаются к удаленному управлению сетями, эту отрасль ожидает значительный рост.