|

|

|

|

|

|

|

|

|

|

|

|

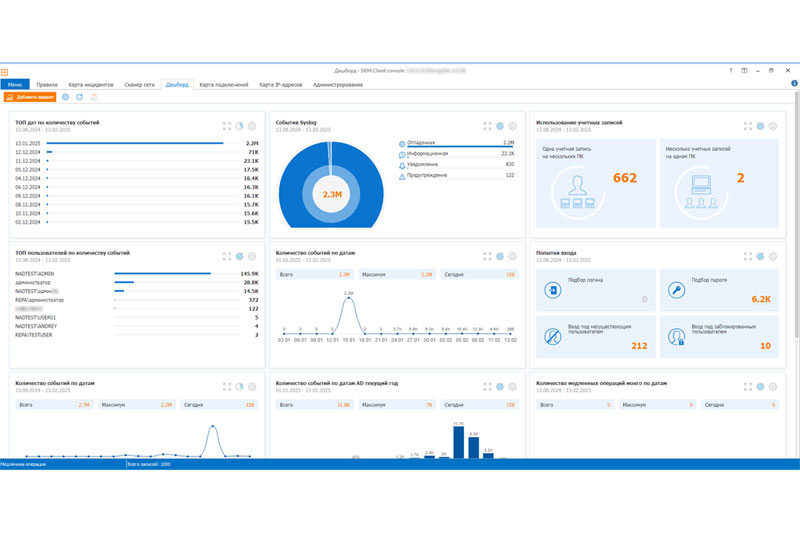

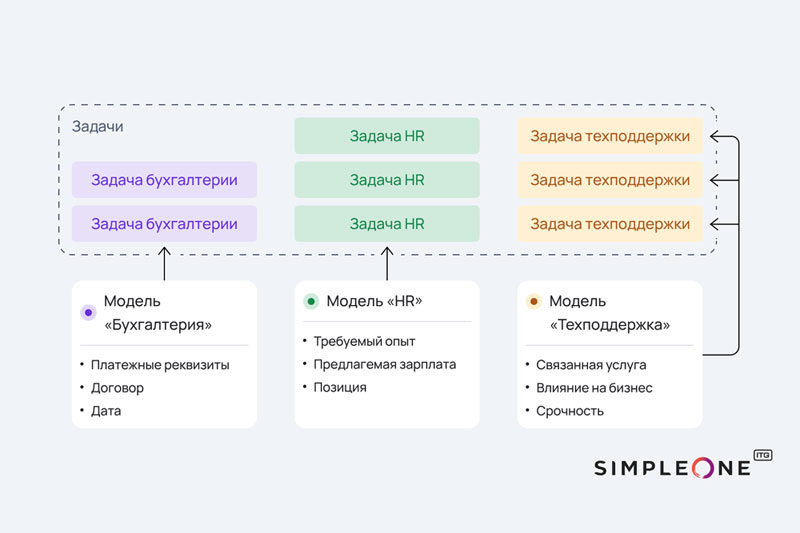

|  | Системный аналитик «СёрчИнформ» Павел Пугач рассказывает, как облегчить выполнение требований закона по внедрению SIEM … Резервное копирование данных является одним из базовых компонентов обеспечения корпоративной ИБ, который помогает … Компании, внедряющие ESM-подход — то есть расширяющие практики сервисного подхода в ИТ ITSM на HR … Одна из основных задач в ходе любого интеграционного проекта — настроить оптимальное взаимодействие данных … |  |

|

|

Защита потоковых данных — это стратегический императив. Анил Инамдар, руководитель глобального отдела сервисов данных NetApp … По данным Bloomberg Research, набирающая популярность технология Retrieval-Augmented Generation (RAG, генерация … Моделируя бизнес-среду или работающее ПО с учетом данных, получаемых в реальном времени из производственных … Цифровая трансформация предприятий поддерживается на уровне нацпроектов: с начала этого года действует программа …  | Мобильные операционные системы стали неотъемлемой частью бизнес-процессов, включая работу на объектах критической … |  | Сегодня декомпиляция занимает важное место среди современных информационных технологий, предоставляя возможности для … |  | Через меня и моих коллег прошло более сотни проектов по пентесту крупных компаний в сфере финансов, госструктур … |

|

|

|

Интересно |

|

|

| |  | Защита потоковых данных — это стратегический императив. Анил Инамдар, руководитель глобального отдела сервисов данных NetApp … По данным Bloomberg Research, набирающая популярность технология Retrieval-Augmented Generation (RAG, генерация … Моделируя бизнес-среду или работающее ПО с учетом данных, получаемых в реальном времени из производственных … Цифровая трансформация предприятий поддерживается на уровне нацпроектов: с начала этого года действует программа … Мобильные операционные системы стали неотъемлемой частью бизнес-процессов, включая работу на объектах критической … |

|

|

|