Системный аналитик «СёрчИнформ» Павел Пугач рассказывает, как облегчить выполнение требований закона по внедрению SIEM и получить максимальный эффект от системы.

SIEM — один из базовых инструментов ИБ-специалистов. Во-первых, потому что система удобна: анализирует всю ИТ-инфраструктуру и предоставляет общую картину проблем в ней. Во-вторых, потому что закрывает требования регуляторов. Например, Приказ ФСТЭК № 21, который предписывает внедрять SIEM во всех организациях, где есть информационные системы с персданными.

Потребность в SIEM растет. Однако не все компании могут работать с ними: классическая SIEM — сложный и «тяжелый» продукт. Решение — использовать «коробочные» SIEM. В этом материале расскажу: в чем их особенности, кому и когда подходят, и главное — как облегчают компаниям жизнь.

Главные сложности в работе с SIEM

SIEM-системы служат для мониторинга и управления событиями ИБ в ИТ-инфраструктуре. Их задачи: собрать максимум данных из разных источников (оборудования, ОС, ПО, СЗИ), обнаружить в них потенциально опасные события, сопоставить их и сообщить ИБ-специалисту об инциденте.

Системы эффективны, потому что собирают и анализируют огромные объемы данных. Но такая мощь может создать сложности для заказчика. Вот основные из них:

- SIEM требуют больших вложений в вычислительные мощности.

Они нужны для обработки собранных данных, просчета возможных вариантов развития атаки и рекомендаций по реагированию. Аналитика ресурсоемкая, так что «железо» требуется дорогое. Поэтому в недавнем исследовании 68% компаний назвали закупку оборудования под SIEM одной из главных сложностей при внедрении. - Для обслуживания SIEM требуются ИБ-специалисты особой квалификации.

Они настраивают аналитику, часто вручную программируя алгоритмы для сбора, нормализации и корреляции событий. Это непрофильный навык в ИБ, так что найти специалистов сложно, особенно если их нужно несколько. При этом в ИБ нарастает дефицит кадров: в 2021 году на нехватку «рук» для работы с SIEM нам жаловались 58% респондентов, в 2024 — коллеги зафиксировали проблему у 81% компаний.

«СёрчИнформ SIEM» мы проектировали так, чтобы уменьшить эти проблемы для заказчика и снизить «порог входа» для использования SIEM. Ориентировались на компании, где нет большого ИБ-отдела, а с вопросами безопасности могут помогать ИТ-специалисты или системные администраторы. Таким заказчикам нужен нетребовательный, удобный, но эффективный инструмент. И мы предложили решение «в коробке».

Почему «коробочная» SIEM — это проще?

SIEM «из коробки» отличается тем, что минимизирует ручной труд заказчика. Мы взяли на себя максимум предварительной настройки и снизили вычислительную нагрузку. Это видно на каждом этапе работы системы:

-

Сбор событий из источников в ИТ-инфраструктуре.

SIEM должна собирать данные во всех источниках и затем нормализовать их — то есть приводить к единому виду, удобному для последующей работы.«СёрчИнформ SIEM» поставляется с набором готовых коннекторов: индивидуальных к типовому оборудованию и ПО, универсальных под сетевые протоколы и кастомных под нетиповые источники. Всю нормализацию, актуализацию и обогащение событий мы реализовали на этапе написания коннекторов. В итоге, каждый сразу настроен и поставляет в SIEM готовые для анализа данные.

Для сравнения: в большинстве других SIEM пользователь должен выбрать методы нормализации под каждый источник — нередко из десятка или более вариантов. А затем верно настроить их, часто для этого нужно писать код.

-

Корреляция и агрегация данных.

На этом этапе система структурирует и сопоставляет полученные данные, чтобы выявить во всем потоке информацию о событиях, потенциально влияющих на ИБ.В «коробочной» системе предустановлены правила корреляции. Они сразу отбирают требующие внимания события ИБ, опираясь на особенности каждого источника. В «СёрчИнформ SIEM» их более 500. Правила отслеживают как результаты работы источника — например, создание учетки в AD или сработку антивируса, так и проблемы в его работе — недоступность, отсутствие обновлений и пр. При этом «СёрчИнформ SIEM» собирает и прочие события, которые не представляют угрозы, но могут дополнить картину при расследовании.

В обычных SIEM ИБ-специалист должен сам определить, что считать событием безопасности: написать соответствующее правило отбора или импортировать классификацию событий из источника.

-

Выявление инцидента.

Система определяет как инцидент событие, которое может повлечь недопустимые для компании последствия. Это может быть единичный алерт от источника (такая как сработка антивируса) или несколько событий в связке. Например: если в течение часа на нескольких ПК выключился антивирус и началось массовое изменение файлов — это признаки работы шифровальщика.В «СёрчИнформ SIEM» правила корреляции автоматически разграничивают собранные данные по категориям:

- где инцидент, требующий незамедлительной реакции,

- где возможный инцидент, который требует расследования,

- где не инцидент, но полезные сведения полезны о том, как возникла и развивалась проблема, зафиксированная другими правилами.

Правила можно уточнять и персонализировать (например, использовать черные и белые списки для исключения ложноположительных срабатываний), создавать новые на основе существующих, а также присваивать инцидентам статусы критичности. Можно объединять события из нескольких источников в правила кросс-корреляции. Еще инцидент можно перевести в статус «Задача» в Task Management — встроенной платформе для расследований.

В классическом же варианте пользователю сначала придется «научить» SIEM, что считать инцидентом, прежде чем она начнет их выявлять. Даже если вендор предлагает свою экспертизу, правила нужно выбрать, импортировать и приоритизировать — объем работы гораздо больше. В некоторых системах ручной разбор событий и вовсе остается основным вариантом.

Что еще дает «коробка»

Со временем кроме мониторинга от SIEM стали ждать глубоких расследований, реагирования и прогнозирования инцидентов. Часто это достигается докупкой модулей к SIEM или интеграцией других инструментов ИБ: нейросетей для просчета вариантов развития атаки, дополнительных сканеров для визуализации возможной площади поражения, платформ реагирования.

«СёрчИнформ SIEM» решает эту задачу уже встроенными средствами. Они расширяют стандартный функционал, и при этом доступны в системе без надстроек и доплат. Например:

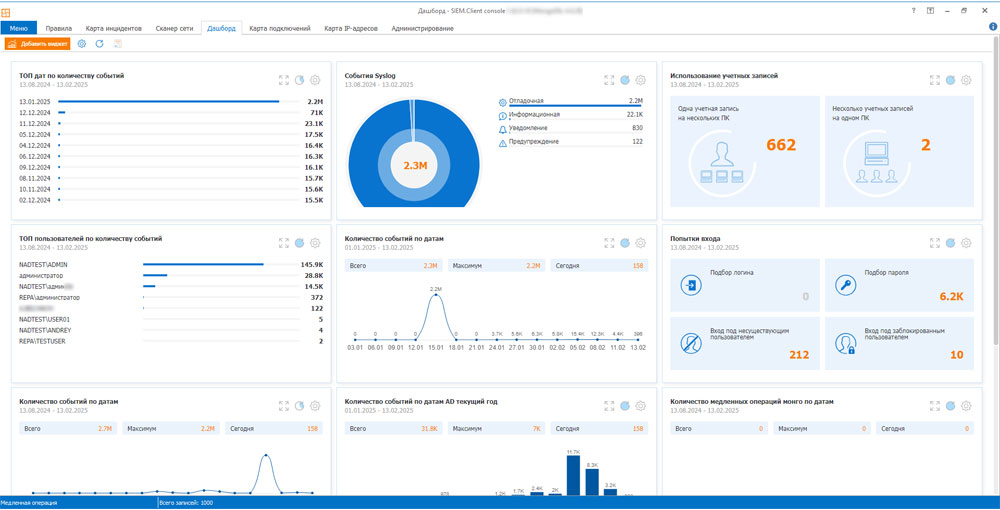

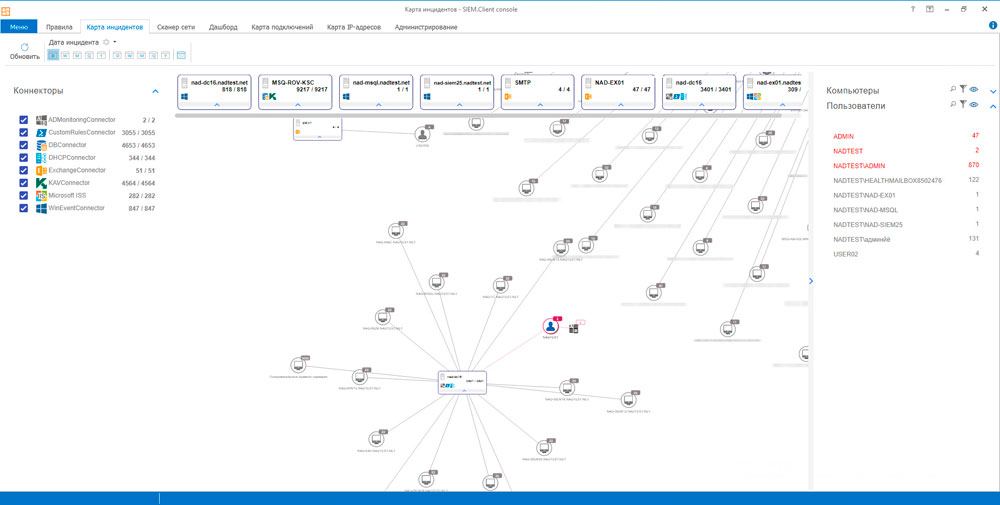

- Карта инцидентов расширяет функционал расследований. Система собирает «досье» на всех пользователей и ПК, от которых брали начало подозрительные события: кто запустил майнер, где стартовала вирусная эпидемия. ИБ-специалист видит взаимосвязи между ними и может отследить, как развивалась проблема.

- Запуск автоматических реакций позволяет активно противодействовать угрозам. Можно прописать любой сценарий действий, которые SIEM запустит для устранения опасности. Например, заблокировать порт на файрволле, если обнаружено обращение к скомпрометированному ресурсу. Это облегчает выполнение монотонных задач. И повышает быстродействие всех систем защиты.

- Сканер сети берет на себя предиктивный функционал. Помимо инвентаризации активов в инфраструктуре он производит поиск потенциальных проблем. Сканер интегрирован с девятью авторитетными БДУ, включая базу ФСТЭК России, и показывает уязвимости в ПО и оборудовании, открытые порты и пр. Это помогает спрогнозировать инциденты и предотвратить их.

Встроенные инструменты дают базовый функционал для комплексного управления ИБ «в одном окне» и/или «одним специалистом». Это удобно, если в компании нет ресурсов на докупку отдельных «профильных» систем: EDR/XDR, IDS, IPS, различных TI-инструментов и т.д. Если же они есть, их экспертизу легко интегрировать в SIEM как источник и повысить общую эффективность защиты.

Что в итоге

«СёрчИнформ SIEM» — «коробочная» система, ориентированная на практичность и удобство. Она устроена так, чтобы минимизировать нагрузку на компанию-заказчика:

- Фокус на раннем выявлении угроз позволяет снизить аппаратные требования.

Правила корреляции в «СёрчИнформ SIEM» в первую очередь сфокусированы на том, чтобы выявить опасные события «на подходе» и не допустить компрометацию инфраструктуры. Так системе не приходится просчитывать бесконечное множество вариантов развития атаки, это снижает нагрузку на аналитический модуль. А ИБ-специалисту проще разобраться с инцидентом: не требуется рассматривать длинную цепочку событий, можно сконцентрировать усилия на одном-двух начальных действиях. Таким образом, для работы с системой не потребуется большая команда. - Высокая автоматизация снижает требования к квалификации оператора SIEM.

Большинство предварительной работы мы уже выполнили: ИБ-специалисту достаточно только подключить источники данных, а вся необходимая настройка системы выведена в графические интерфейсы. Для адаптации «СёрчИнформ SIEM» под нужды компании заказчику не нужен доступ к ее коду и команда программистов в ИБ-отделе.

В результате даже один-два сотрудника могут легко выполнять ИБ-задачи: оперативно выявлять и реагировать на инциденты, обеспечивать защиту корпоративной сети. При этом система легко масштабируется до необходимого размера, позволяя регламентировать работу нескольких линий ИБ и применять ее в составе SOC.

Также «СёрчИнформ SIEM» легко адаптируется под индивидуальные потребности компаний. Заказчик сможет использовать все возможности самостоятельно — без сторонней помощи и доплат. Попробовать, как это работает, можно бесплатно в течение 30 дней.