Теневые ИТ пользуются дурной репутацией, но в то же время могут помочь командам работать более эффективно и продуктивно. Опрошенные порталом InformationWeek эксперты рассказывают, как распознавать и безопасно использовать теневые ИТ.

Теневые ИТ, особенно использование несанкционированных бизнес-приложений, как правило, вещь не очень хорошая. Хотя они иногда могут привести к повышению производительности, они также подвергают предприятия потенциальным рискам безопасности, нарушения требований законодательства и финансовых обязательств.

CIO имеют дело с теневыми ИТ в течение многих лет, говорит Джей Апчерч, исполнительный вице-президент и CIO компании SAS. «Как только эти вредоносные решения внедряются в организации, они обычно привлекают внимание ИТ-службы по одной из двух причин: потому, что они успешны и могут быть полезны для всей организации, или потому, что они представляют угрозу безопасности для организации и ее клиентов».

Теневые ИТ обычно возникают, когда существующие корпоративные инструменты не отвечают потребностям пользователей. «Понимание того, что заставляет пользователей искать альтернативы, позволяет увидеть возможные пробелы или возможности для развития», — говорит Джефф Ор, директор по исследованиям в области цифровых технологий ISG Ventana Research. «Некоторые сказали бы, что ИТ-отдел — это отдел „нет“, где любой запрос игнорируется или отклоняется, — добавляет он. — Поэтому для выполнения своей работы корпоративные пользователи проявляют изобретательность, отыскивая собственные программные средства для выполнения задач».

Несмотря на свою сомнительную репутацию, теневые ИТ зачастую лучше соответствует повседневным потребностям бизнеса, чем многие существующие корпоративные решения, отмечает Джейсон Стокингер, руководитель отдела кибербезопасности Royal Caribbean Group. «Когда появляются теневые ИТ-проекты, технологическим руководителям следует сотрудничать с бизнес-лидерами, чтобы обеспечить их соответствие целям и срокам», — советует он.

Инструменты обнаружения

Чтобы успешно справиться с проблемой теневых ИТ, необходимо их найти и идентифицировать. Важными инструментами для организаций, стремящихся выявить использование теневых ИТ, являются брокеры безопасности облачного доступа (CASB), защищенные веб-шлюзы (SWG) и средства предотвращения утечки данных (DLP). «Эти технологии обеспечивают необходимую видимость приложений, к которым осуществляется доступ, и помогают организациям контролировать риск непреднамеренного доступа сотрудников к конфиденциальным данным», — говорит Родман Рамезанян, ведущий специалист по глобальным облачным угрозам поставщика ПО для облачной безопасности Skyhigh Security. Политики DLP, например, могут блокировать публикацию конфиденциальных данных или препятствовать копированию и вставке конфиденциального контента, отмечает он. Кроме того, эти инструменты могут автоматически отключать и удалять историю разговоров в ИИ-приложениях. По его словам, эта тема вызывает все большую озабоченность у организаций, использующих корпоративные данные для обучения систем.

Решение проблемы

После обнаружения теневого приложения Апчерч рекомендует поработать к руководителями отделов, чтобы помочь им понять серьезность ситуации: «Покажите им, почему им выгодно передать свою ИТ-ответственность вам и ИТ-команде». По его словам, это гарантирует, что CIO непреднамеренно не подавят любознательность сотрудников, действующих из лучших побуждений. Это также помогает продемонстрировать стремление быть партнером, а не препятствием для новых способов работы, направленных на повышение производительности.

Ор советует разработать процесс рассмотрения и оценки новых инструментов. «Многих ситуаций, возникающих при использовании теневых ИТ-инструментов, можно избежать, если есть возможность рекомендовать инструменты, которые приняты официально», — объясняет он. А содействие просвещению и повышению осведомленности о рисках, связанных с теневыми ИТ-инструментами, наряду с созданием процессов с низким уровнем трения для внедрения новых инструментов в работу, продемонстрируют готовность ИТ-службы удовлетворять потребности корпоративных бизнес-команд.

В некоторых случаях имеет смысл вывести широко используемое несанкционированное приложение из тени в ИТ-мейнстрим. «При рассмотрении вопроса о внедрении полезных теневых ИТ-инструментов необходимо оценить их соответствие корпоративным политикам безопасности и конфиденциальности», — говорит Ор. Как и в случае с любым другим приложением, необходимо будет решить проблемы, выявленные в ходе оценки.

При оценке потенциальной ценности теневого ИТ-инструмента крайне важно оценить, насколько он может быть успешно интегрирован в официальную корпоративную ИТ-экосистему. «При такой интеграции первоочередное внимание должно уделяться способности организации безопасно внедрить и использовать инструмент, не подвергая себя различным рискам, в том числе связанным с пользователями, данными, бизнесом, киберпространством и соблюдением законодательства, — говорит Рамезанян. — Баланс между инновациями и управлением рисками имеет первостепенное значение для организаций, поскольку позволяет им использовать возможности повышения производительности и при этом защищать свои интересы».

ИТ-руководители могут также обратиться за поддержкой к своим поставщикам. «Текущие политики лицензирования поставщиков ПО могут позволить добавить аналогичную функциональность в официальные инструменты», — говорит Ор.

Заключительные соображения

Награждение разработчиков теневых ИТ за их изобретательность в создании полезных инструментов представляет собой неоднозначную задачу, говорит Рамезанян: «Хотя их инструменты могут удовлетворять конкретные потребности и повышать эффективность, неконтролируемое распространение теневых ИТ создает значительные риски с точки зрения безопасности, соответствия требованиям и интеграции».

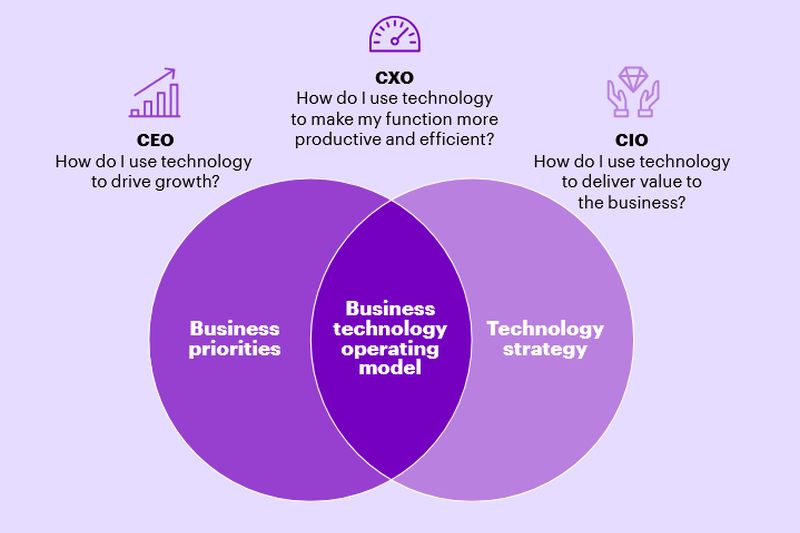

Стокингер говорит, что ему в целом не нравится термин «теневые ИТ». «Причина, по которой традиционные ИТ-специалисты ввели этот термин, заключается в предвзятости и негибкости, — объясняет он. — Если бы ИТ-руководители были больше сосредоточены на создании ценности и меньше на организационной структуре, возможно, бизнес-пользователям не пришлось бы искать другой способ получения продуктов и услуг для генерации дохода».